پنج اشتباه رایج که کاربران میکروتیک باید از آن دوری کنند

در این آموزش، پنج نمونه اشتباه پیکربندی که کاربران میکروتیک انجام میدهند را بررسی میکنیم. این اشتباهات بسیار رایج هستند، به نحوی که حداقل بین ۸۰ درصد از کاربران میکروتیک یکسان است.

پس از سالها که در زمینه شبکه و امنیت شبکه کار میکنم، روی این جمله تاکید میکنم که سخت ترین کار، دادن دسترسی اینترنت به کاربران نیست، بلکه امن کردن این دسترسی است که اکثر کاربران میکروتیک به این بخش اهمیتی نمیدهند.

اخیرا روترهای میکروتیک زیادی به وسیله هکر ها مورد حمله قرار گرفته بودند که موضوع عجیبی هم نیست.

دربالاتر نیز گفتم ۸۰ درصد کاربران میکروتیک به موضوعات امنیتی پیش پا افتاده اهمیتی نمیدهند که منجر به هک شدن آنها میشود. البته علاوه بر این ۵ نکته، نکات دیگری نیز وجود دارند که برای افزایش امنیت روتر میکروتیک باید به آنها عمل کرد.

استفاده از نام برای username

بسیاری از کاربران میکروتیک نام هایی مثل admin، superadmin، mikrotikadmin و… را برای نام کاربری استفاده میکنند که این کار اشتباه است.

اگر روتر شما آدرس public IP دارد، توصیه نمیکنیم که این نام ها را استفاده کنید. هکرهایی که حملات brute force میکنند و از اپلیکیشن هایی مثل Cain and Abel استفاده میکنند، به راحتی میتوانند رمز عبور شما را حدس بزنند.

روتر میکروتیک تعداد ورودی های نامحدودی برای نام کاربری و رمز عبور میتواند دریافت کند مگر اینکه از RADIUS server استفاده کنید، به همین دلیل روترهای میکروتیک همیشه هدفی برای حملات brute force بوده اند. توصیه میکنیم که نام کاربری را نیز مشابه رمز عبور، قوی انتخاب کنید.

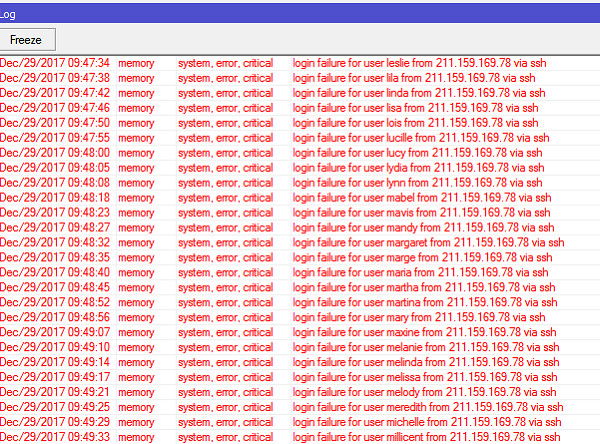

تلاش ها برای لاگین به روتر میکروتیک را میتوانید از بخش Log مشاهده کنید. تصویر زیر را مشاهده کنید و به نام کاربری که استفاده شده بود توجه کنید:

استفاده از رمزهای عبوری ضعیف

با اینکه خیلی از افراد میدانند که استفاده از رمز عبور ضعیف، بسیار خطرناک است، اما بسیاری از کاربران RouterOS از رمزهای ضعیف استفاده میکنند، زیرا رمز عبور ساده به راحتی در ذهن باقی میماند.

حقیقت این است که رمزهای عبوری که به صورت مداوم استفاده نشوند، فراموش میشوند. حتی اگر رمز عبور ساده باشد. اما رمز های عبور دشوار، در صورتی که بارها استفاده شوند، در ذهن میمانند. استفاده از رمز های عبوری ساده باعث میشود که به راحتی روتر را در دسترس هکرها قرار دهید و تحت حملات denial of service قرار بگیرید.

از رمزهای عبوری قدرتمند که حروف بزرگ و کوچک، کاراکتر های خاص و… دارند، استفاده کنید.

فعال کردن remote dns request

با کلیک کردن روی تیک allow remote dns request و قرار دادن آدرس DNS روی روتر، در حقیقت روتر را تبدیل به یک DNS server در شبکه میکنید. تنها هدف میکروتیک از قرار دادن این قابلیت، کاهش زمان DNS resolution بود.

متاسفانه فعال کردن این ویژگی در حالی که آدرس استاتیک دارید و هیچ گونه رولی برای فایروال جهت جلوگیری از دسترسی ها غیر مجاز در نظر نگرفته اید، باعث زمین گیر شدن شبکه میشود. در حقیقت به این ترتیب روتر شما تبدیل به یک DNS server عمومی میشود. دو تاثیر مهم از این اشتباه امنیتی، افزایش مصرف سی پی یو و ترافیک آپلود بالا است.

توصیه میکنیم که این ویژگی را تنها در شرایطی که رول فایروال برای آن در نظر گرفته اید، روشن کنید.

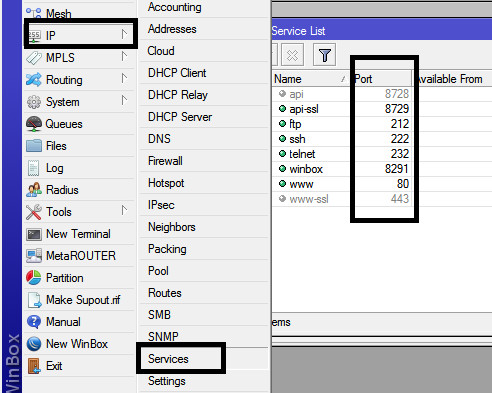

استفاده از شماره پورتهای پیشفرض

یکی از دلایلی که اغلب حملات روی روترهای میکروتیک موفقیت آمیز است، این است که کاربران شماره پورت های پیشفرض را تغییر نمیدهند. هنگامی که پورتهای پیشفرض تغییر میکنند، یکی از اولین لایه های امنیتی روی روتر پیاده سازی شده است، در این حالت حمله کننده باید شماره پورت صحیح را نیز وارد کند، برای مثال در SSH قبل از اینکه هکر نام کاربری و رمز عبور را وارد کند، باید شماره پورت صحیح SSH را نیز حدس بزند.

برای مثال اگر پورت SSH از ۲۲ به ۹۶۲۱ تغییر کند، اولین چالش هکر پیدا کردن پورت صحیح است.

هکر تنها زمانی میتواند ترکیب نام کاربری و رمز عبور را از طریق brute force بفهمد که بداند روی چه پورتی باید حمله کند. به این ترتیب مصرف CPU را نیز کاهش خواهید داد.

در کنار تغییر پورت سرویس های مورد استفاده، پورت اپلیکیشنهایی که نیاز نیستند نیز باید خاموش شوند.

نبود رولهای فایروال

اکثر کاربران routeros به این دلیل که حس میکنند رول های فایروالی میکروتیک، سخت هستند، به پیکربندی این بخش نمیپردازند. توجه کنید که اگر یک استاتیک آی پی دارید، عدم توجه به رولهای فایروالی میتواند برای شما گران تمام شود.

بسیاری از روترهای مناسب ادارات کوچک، مثل سری RB750، حاوی رول های پیشفرضی هستند که کاربر را در برابر هکرها حفاظت میکند.

متاسفانه برخی کابران به دلیلی که دانش زیادی ندارند، این رولها را غیر فعال میکنند.

در روترهایی مثل سری RB1100 که پیکربندی پیشفرض ندارند، کاربران باید input chain هایی برای حفاظت روتر ایجاد کنند. یک نمونه input chain را در زیر مشاهده میکنید:

ip firewall filter add chain=input in-interface=WAN action=drop

منبع: سیسکوهوم

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.