امنیت شبکه چیست؟

استفاده از تکنولوژی سخت افزاری و نرم افزاری جهت حفظ و سیانت از داده های و یکپارچگی شبکه در اصطلاح امنیت شبکه گفته می شود. امنیت شبکه به طور موثر به معنای انجام اقدامات لازم با هدف جلوگیری از آسیب پذیری سیستم و یا گسترش آن در شبکه است.

نحوه عملکرد چگونه است؟

در واقع فرآیند امنیت شبکه ترکیبی از چند لایه مختلف دفاع در مبادی ورودی و یا درون شبکه است که هر یک از لایه ها، خود از سیاست ها و کنترل های دسترسی مختلفی تشکیل شده اند. در این راهکار همه کاربران مجاز به دسترسی به شبکه و منابع آن هستند اما از فعالیت کاربران مخرب که فعالیت هایی پرخطر و تهدید کننده انجام می دهند جلوگیری می شود.

مزایای امنیت شبکه کدام است ؟

امروزه همه چیز با سرعت سرسام آوری به سمت دیجیتالی شدن پیش می رود ، نوع زندگی ، بازیهای رایانه ای ، فعالیت ها و کار های افراد، یادگیری افراد در مراکز آموزشی و بسیاری از موارو دستخوش تغییر شده است. هر سازمانی برای ارائه خدمات ادامه دار به مشتریان خود، باید از شبکه خود بالاترین سطح حمایتی را داشته باشد و امنیت آن را تضمین کند تا با ایجاد شبکه ای امن خیال مشتریان را راحت کرده و به نوعی از شهرت خود دفاع کند. در ادلمه مقاله در مورد انواع حملاتی که می تواند از طرف هکر ها رخ دهد و امنیت شبکه را دچار اختلال کند سخن خواهیم گفت:

چند نمونه از حملات شبکه

Port Scanner

یکی از نرم افزارهایی که می تواند ابزار دست هکر ها و افراد سودجو قرار بگیرد استفاده از نرم افزار Port Scanner است. این نرم افزار با ارسال درخواستهای مکرر از یک کلاینت به سرور، پورت های فعال سرور را شناسایی می کند. این کار معمولا توسط مدیران شبکه و برای پیدا کردن پورت های باز سرور انجام می شود . البته هکرها با استفاده از این ابزار قادر خواهند بود پورتهای باز سرور خواهند بود و از آن طریق اقدام به حملات خرابکارانه می زنند با فرایند حمله هکری خود را طراحی می کنند.

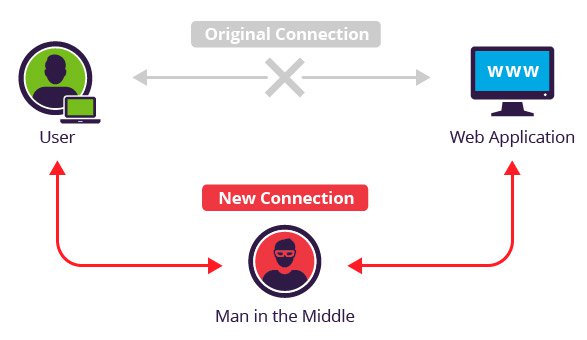

حمله مرد میانی ( Man in The Middle )

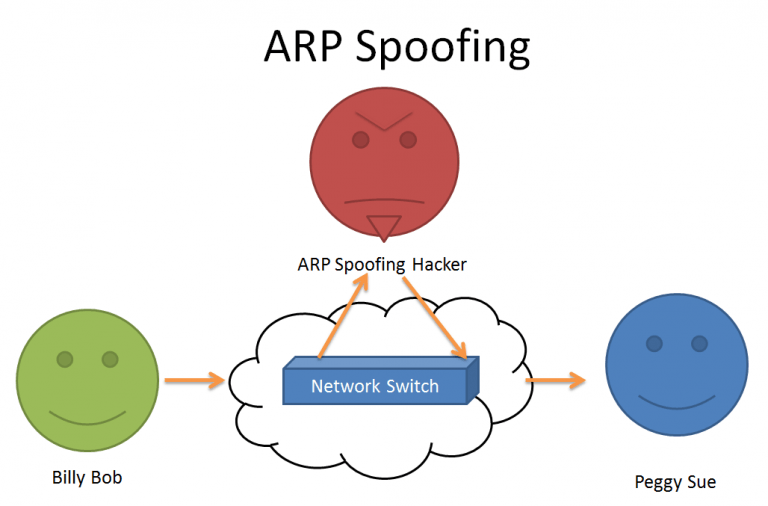

شاید بتوان ابن نوع از حملات را جزو خطرناک ترین نوع حملات در شبکه های کامپیوتری معرفی کرد اسم این نوع، حمله مرد میانی (MITM) است، ساختار حمله به گونه ای است که مهاجم با استفاده از روشهایی مانند Arp Poisoning ، بین دو طرف ارتباط قرار می گیرد و بدون اینکه طرفین ارتباط متوجه شوند شروع به شنود ، دستکاری و جمع آوری اطلاعات می کند و از این طریق قادر خواهد بود اقدامات مخربی را بر شبکه وارد کند.

وظیفه پروتکل Arp تبدیل Ip به Mac می باشد. هکرها با سو استفاده از وظیفه ای که این پروتکل انجان می دهد و ایجاد یک بسته GArp تقلبی و معرفی آدرس آی پی و گیت وی شبکه طبق ادرس Mac خودشان اقدام به حملات خرابکارانه می کنند سیستم های شبکه براساس این بسته Arp Table خود را به روز رسانی می کنند و در نتیجه از این پس ترافیک مربوط به خارج شبکه را تحویل هکر می دهند و مهاجم بعد از شنود و جمع آوری اطلاعات (MITM) ،ترافیک را به گیت وی اصلی ارسال می کند در این شیوه مدیران شبکه از بروز مشکل خبردار نخواهند شد.

این نوع از حمله شامل مجموعه ای از اقدامات مختلفی است که در جهت قطع و اختلال موقت یا دائمی خدمات یک میزبان متصل به شبکه انجام می شود و به حملات قطع سرویس یا DOS معروف است. حمله DOS معمولاً با اهداف متعددی طرح ریزی و انجام می شود که از جمله می توان به حملات هکری به سایت ها یا خدمات میزبانی وب سرور با ویژگی های مناسب مانند بانک ها، کارت های اعتباری و حتی سرورهای ریشه ای اشاره نمود.

در این نوع حمله هکر با استفاده از روشهای زیادی مانند سرازیر کردن درخواستها و استفاده بیش از حد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) باعث سرعت سرور را پایین می آورد و ممکن است حتی این کار منجر به از کار افتادن سرور شود. جلوگیری یا متوقف کردن کارکرد عادی یک وب سایت ، سرور یا سایر منابع شبکه هدف این نوع حمله خرابکارانه در شبکه است.

انواع حملات DOS

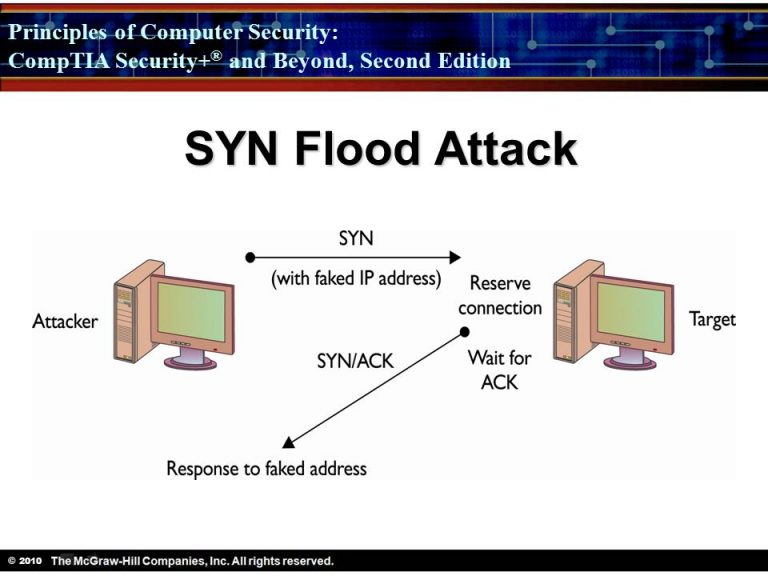

SYN Flood

در پروتکل tcpip برای برقرار کردن ارتباط بین دو عضو شبکه شامل کلاینت و سرور ، ابتدا یک پکت TcpSynاز سمت کلاینت به سرور ارسال می شود پس از دریافت این کد، سرور متوجه می شود که کلاینت قصد برقراری ارتباط را دارد در صورت تایید این ارتباط توسط سرور، یک پکت Syn/Ack از طرف سرور ارسال می شود و این کد برای کلاینت به مفهوم تایید برقراری ارتباط از سمت سرور است، حال کلاینت نیز جهت برقراری اتصال یک پکت Ack برای سرور ارسال می کند این مکانیزم گاهی مورد سو استفاده هکر ها قرار می گیرد. آنها با استفاده از IP های جعلی درخواست های مکرری ارسال می کنند سپس در انتها پاسخ سرور را برای بسته شدن Session نمی دهند، از این رو تعداد زیادی اتصال نیمه باز به وجود می آید و با توجه به این که سرور قادر به پاسخگویی تعداد محدودی اتصال هست از این رو دیگر قادر به پاسخگویی به کلاینتهای دیگر نمی باشد.

Smurf Attack

یکی دیگر از انواع حملات سایبری، Smurf Attack است در این نوع از حملات از قابلیت های ip spoofing و پروتکل icmp استفاده می شود. در این نوع حمله با تاکتیک ip spoofing هکر ها آی پی هدف را جعل می کنند سپس با استفاده از دستور ping اقدام به اعمال و تولید ترافیک Icmp echo با مقصد Broadcast می کنند در این حال تعداد زیادی ترافیک ICMP Reply برای قربانی ارسال می شود و در نتیجه با افزایش این ترافیک دیگر سرور قادر به پاسخگویی نخواهد بود و حتی احتمال crash کردن سرور نیز وجود خواهد داشت.

Ping Flood

استفاده از پروتکل ICMP در این نوع از حمله در دستور کار هکر ها قرار می گیرد. در حمله ping flood همانطور که از نامش پیداست هکر ها با سو استفاده از دستور Ping ، کامپیوتر قربنی را مورد هجوم قرار می دهند در این روش هکر با استفاده از تعداد زیادی از پکت های ping با حجم بالا باعث overload شدن کامپیوتر قربانی می شود. این نوع از حمله را می توان به عنوان آسان ترین نوع حمله در حوزه امنیت شبکه دانست که تحت پروتکل ICMP کار می کند و امروزه به عنوان حمله Ping شناخته می شود. در شرایط عادی از دستور Ping برای بررسی صحت ارتباط بین دو کامپیوتر استفاده میشود اما در حمله Ping Flood ارسال سیل عظیمی از پکت های با حجم بالا منجر به OverLoad شدن کامپیوتر هدف می شود.

نرم افزار های امنیت شبکه و آنتی ویروس ها

Teardrop

استفاده از باگ و حفره های امنیتی برای هک کردن، هکرها با سواستفاده از باگهایی که در لایه های شبکه و برخی از سیستم عامل ها مانند ویندوز ۳٫۱ ، ۹۵ ، NT و لینوکس ۲٫۰٫۳۲ و ۲٫۱٫۶۳ وجود دارد، به سیستم هدف حمله می کنند. همانطور که می دانید هنگام انتقال اطلاعات از یک کامپیوتر به کامپیوتر دیگر بسته ها با استفاده از آفست و شماره ترتیب مشخص می شوند از این رو هکرها با تغییر ترتیب بسته ها و آفست ها باعث می شوند تا کامپیوتر مقصد هنگام ادغام بسته ها با مشکل مواجه شود و حتی می تواند منجر به crash سیستم هدف شود.

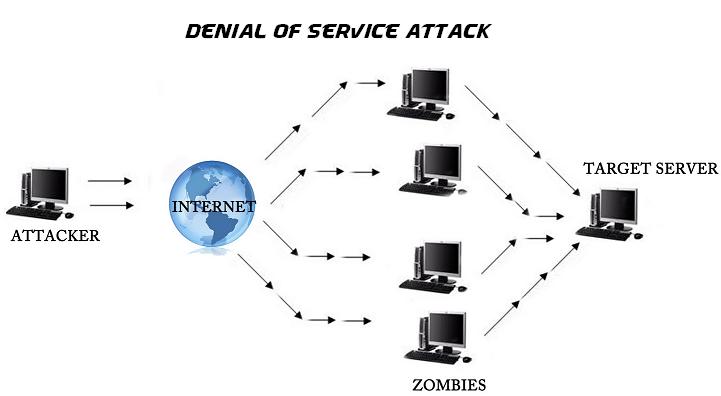

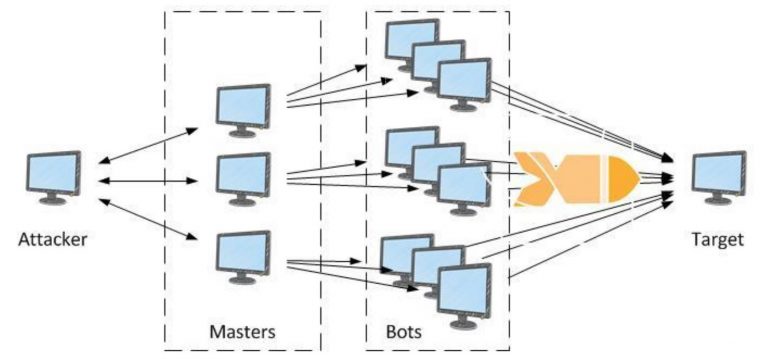

(Distributed Denial of Service (DDoS

حملات DDos جزو مهلک ترین حملات سایبری از نوع Dos به حساب می آیند. این نوع حمله بسیار شبیه به حمله ping flood است با این تفاوت که در این حالت از چندین کامپیوتر برای حمله استفاده می شود. در این روش هکر یک دستگاه آلوده را به عنوان دستگاه اصلی(Master) به کار می گیرد و حمله را در سایر دستگاهها که zombie نامیده می شوند هماهنگ می کند.

سرویس و منابع مورد حمله ، (قربانی های اولیه) و کامپیوتر های مورد استفاده در این حمله (قربانی های ثانویه) نامیده می شوند. حملات DDoS معمولا در از کار انداختن سایت های کمپانی های عظیم از حملات DoS مؤثرتر هستند.

چندین نمونه از حملاتی که می تواند امنیت شبکه را مختل کند را توضیح دادیم در ادامه روش های ایجاد امنیت بیشتر در شبکه را بیان می کنیم:

روشهای ایجاد امنیت در شبکه

کنترل دسترسی

مدیران شبکه باید شناخت کافی از کاربران و تجهیزاتی که از شبکه استفاده می کنند داشته باشند و با استفاده از این اطلاعات و اجرای سیاستهای امنیتی و کنترل دسترسی کاربران جهت دسترسی به منابع شبکه از حمله هکرها و مهاجمان جلوگیری کنند . به فرایند کنترل دسترسی کاربران به شبکه Network Access Control (NAC) گفته می شود. رعایت این اصل باعث جلوگیری از بروز برخی از حملات هکر ها می شود.

آنتی ویروس

یکی دیگر از مواردی که می توان برای حفظ امنیت شبکه به کار گرفت استفاده از نرم افزار های آنتی ویروس می باشد، نرمافزار ضدویروس که با نامهای ویروسیاب یا ویروسکش و ضد بدافزار هم شناخته میشود یکی از ابزارهای مهم جهت مبارزه با انواع ویروسها ، کرم ها و تروجان ها و به طور کلی کدهای مخرب می باشد. ضد ویروس با استفاده از راهکاری با نام Signature Matching اقدام به شناسایی ویروسها می کند. در این فرایند با توجه به ماهیت ویروس ها که شامل کدهایی مخرب است اقدام به شناسایی تهدید ها می نماید.

آنتیویروس ها سه وظیفه عمده را بر عهده دارند که عبارتند از:

۱. بازرسی یا کشف تهدید و خطر

۲. تعیین هویت یا شناسایی

۳. پاکسازی یا رفع تهدید

امنیت نرم افزار

تمام نرم افزار هایی که نصب می کنید باید از لحاظ امنیتی استاندارد های لازم را داشته باشد خیلی مهم است که این نرم افزار نسخه کرک شده باشد یا آن را بصورت اورجینال خریداری می کنید !

متاسفانه ممکن است هر برنامه که تهیه می کنید دارای حفره های امینتی باشد که راه هکرها را برای سو استفاده باز می کند. امنیت نرم افزار شامل سخت افزار ، نرم افزار و پردازشهایی جهت بستن حفره های امنیتی می باشد.

تجزیه و تحلیل رفتار ترافیک

یکی از راهکارهای مطلوب برای شناسایی هر گونه نفوذ یا هک سیستم، مانیتور کردن رفتار ترافیکی شبکه توسط تیم امنیتی می باشد. تجزیه و تحلیل ترافیک توسط تیم امنیتی می تواند یکی از روشهای مناسب جهت تامین امنیت شبکه و تشخیص به موقع رفتارهای غیر طبیعی در شبکه باشد.

پشتیبان گیری مطمئن اطلاعات

از بین رفتن اطلاعات مهم در گذشته یکی از دغدغه های مدیران شبکه بود اما امروزه یکی از مباحث با اهمیت و مهم استفاده از تکنولوزی های جدید پشتیبان گیری اطلاعات است. این فناوری ها به ما اجازه می دهد تا بصورت منظم در بازه های زمانی مشخص از اطلاعات حیاتی خود پشتیبان گیری کنیم و آنها را با استفاده از روشهای کد گذاری مختلف از دست هکر ها و افراد سودجو حفظ کنیم.

فایروال ها

برای جلوگیری از نفوذ هکر ها یک دیوار مجازی بین شبکه مورد اعتماد ما و شبکه های جهانی غیر قابل اعتماد ( شبکه جهانی اینترنت )کشیده می شود اسم این دیوار فایر وال است. فایروال با استفاده از یک سری قوانین تعریف شده ترافیک تبادل اطلاعات را کنترل می کند. دیوار آتش یکی از مهمتدین لایه های امنیتی در شبکه های امنیتی به حساب می آید و فقدان آن باعث می شود تا هکر ها بدون هیچ محدودیتی وارد شبکه ما شده و دست به اقدامات خرابکارانه بزنند.

سخن آخر

شبکه های کامپیوتری امروزه یکی از اجزای جدایی ناپدیر زندگی انسان هستند. همزمان با رشد تکنولوژی شیوه های ورود غیر مجاز به سیستم و هک کردن آن نیز پیشرفت کرده است لذا استفاده از قوانین امنیت شبکه می تواند تا حدود زیادی راههای ورود هکر ها و نشت اطلاعات یا خرابکاری ها را ببندد.

منبع :iransecurity.info

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.